ペネトレーション テスト。 ペネトレーションテスト I NTT

ペネトレーションテスト I NTT

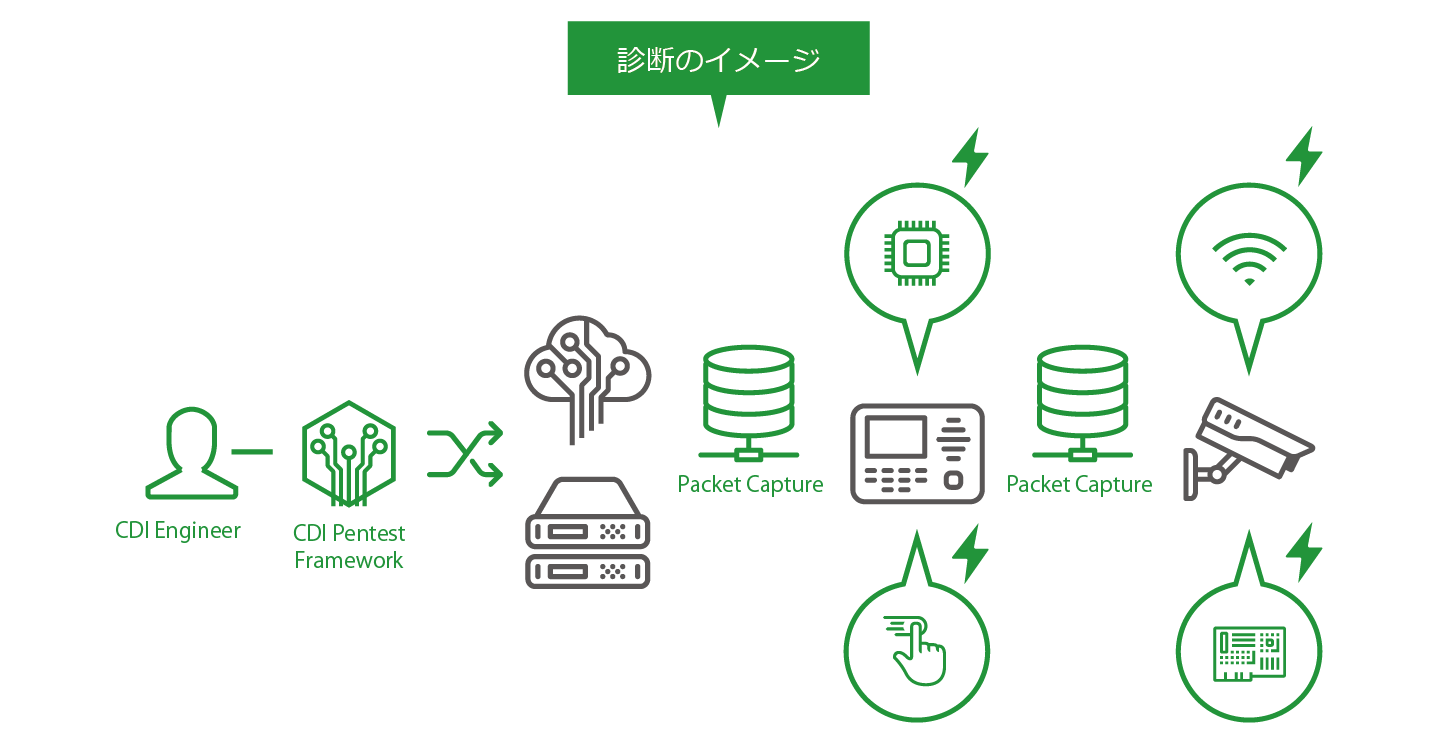

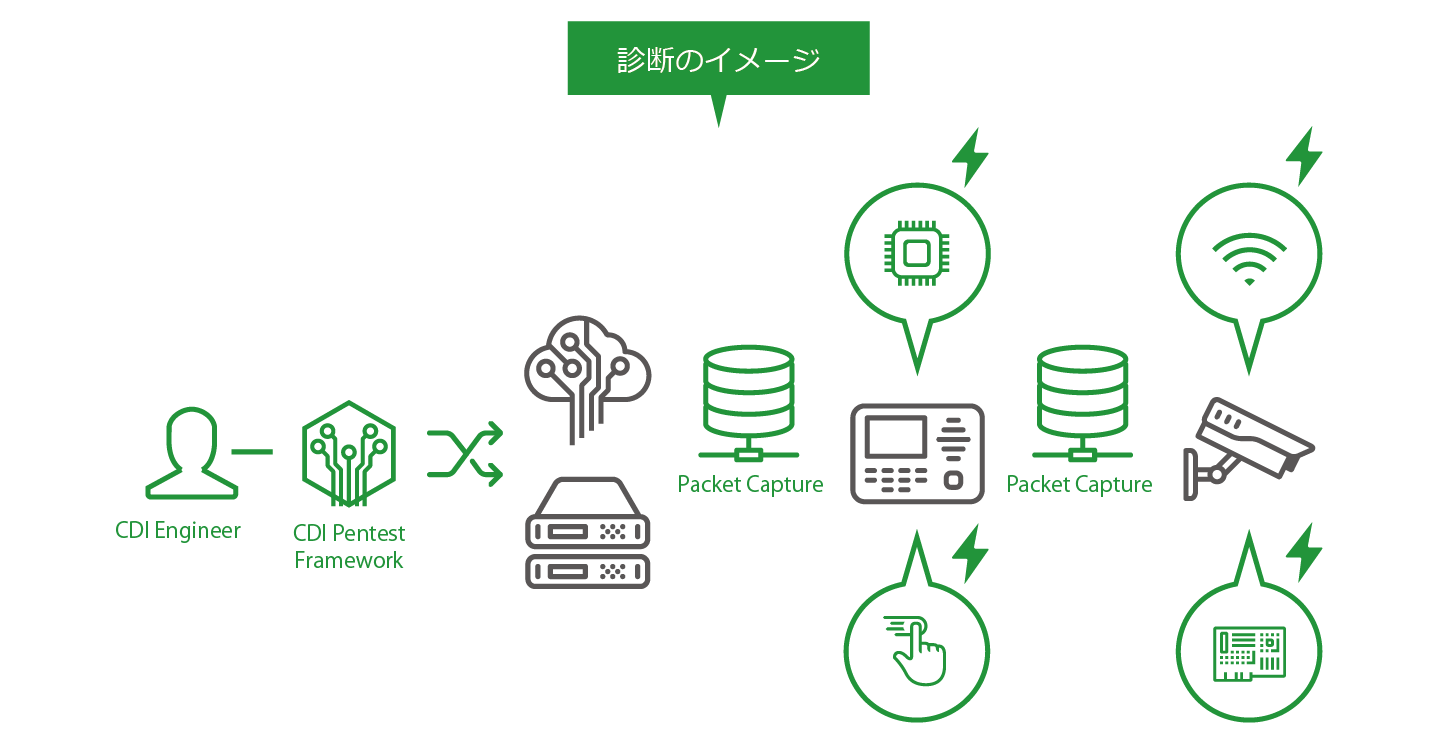

そのため、セキュリティ対策が十分でない組織よりも、セキュリティ対策のレベルがある程度成熟している組織が実施する方が効果が見込めます。 そのビジネスとコンピュータシステムを元に想定されるビジネスリスクを把握し、ビジネスリスクをコンピュータシステム上に置き換える「脅威モデリング」を行います。 2 ツール+手動診断 Webアプリケーションの操作など手動での複雑な操作を含む調査 自分で作った鍵をさして回してみる (どうやらこの鍵でドアをひらけそうだ) Lv. 当該ドキュメントではペネトレーションテストを 「明確な意図を持った攻撃者にその目的が達成されてしまうかを検証するためのセキュリティテストの一種」と位置づけており、上記の表ではLv. 一方で最近は「ペネトレーションテスト」を採用する組織や、ペネトレーションテストサービスを提供する事業者(テストベンダー)が増えてきました。

9

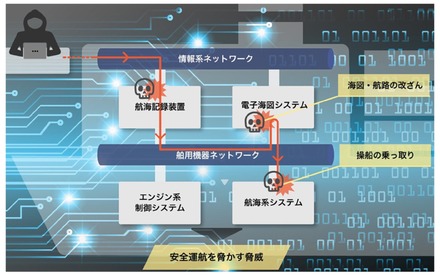

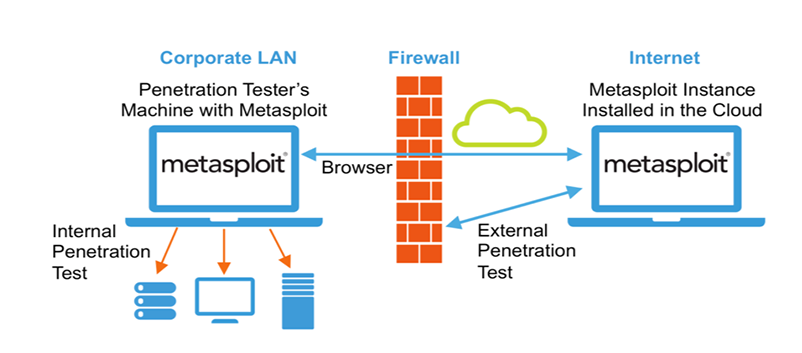

実際にネットワークに接続し攻撃を仕掛け侵入を試みることから、「侵入テスト」と呼ばれることもあります。 それが、サイバーレジリエンス能力の評価です。

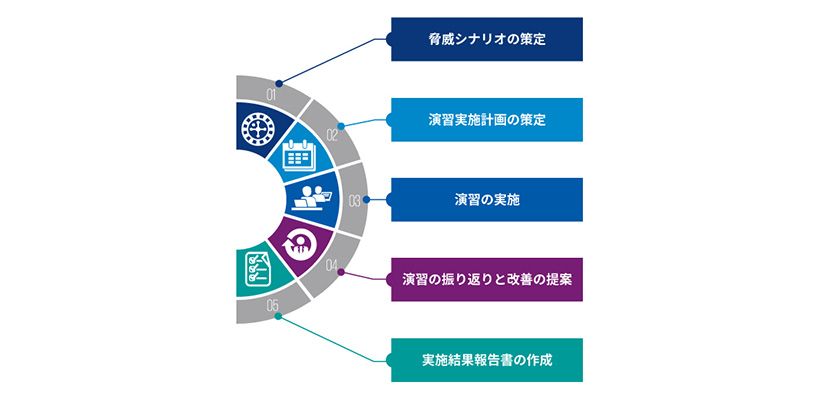

【1】TLPTの意義と価値 ~ペネトレーションテストのニーズ変化と形態変化~

導入したセキュリティ商品の有効性が確認でき、重複していたり不要なプロダクトや弱点をカバーするべきプロダクトの必要要件が明確になります• アクティブディレクトリ等の社内ネットワーク環境• 組織は、開発ワークフローやソーシャル・ツール(Slack、JIRAなど)を利用して変更リクエストを伝達する場合がありますが、これらのリクエストは依然として脆弱性管理プロセスの一部として明示的に追跡されています。

13

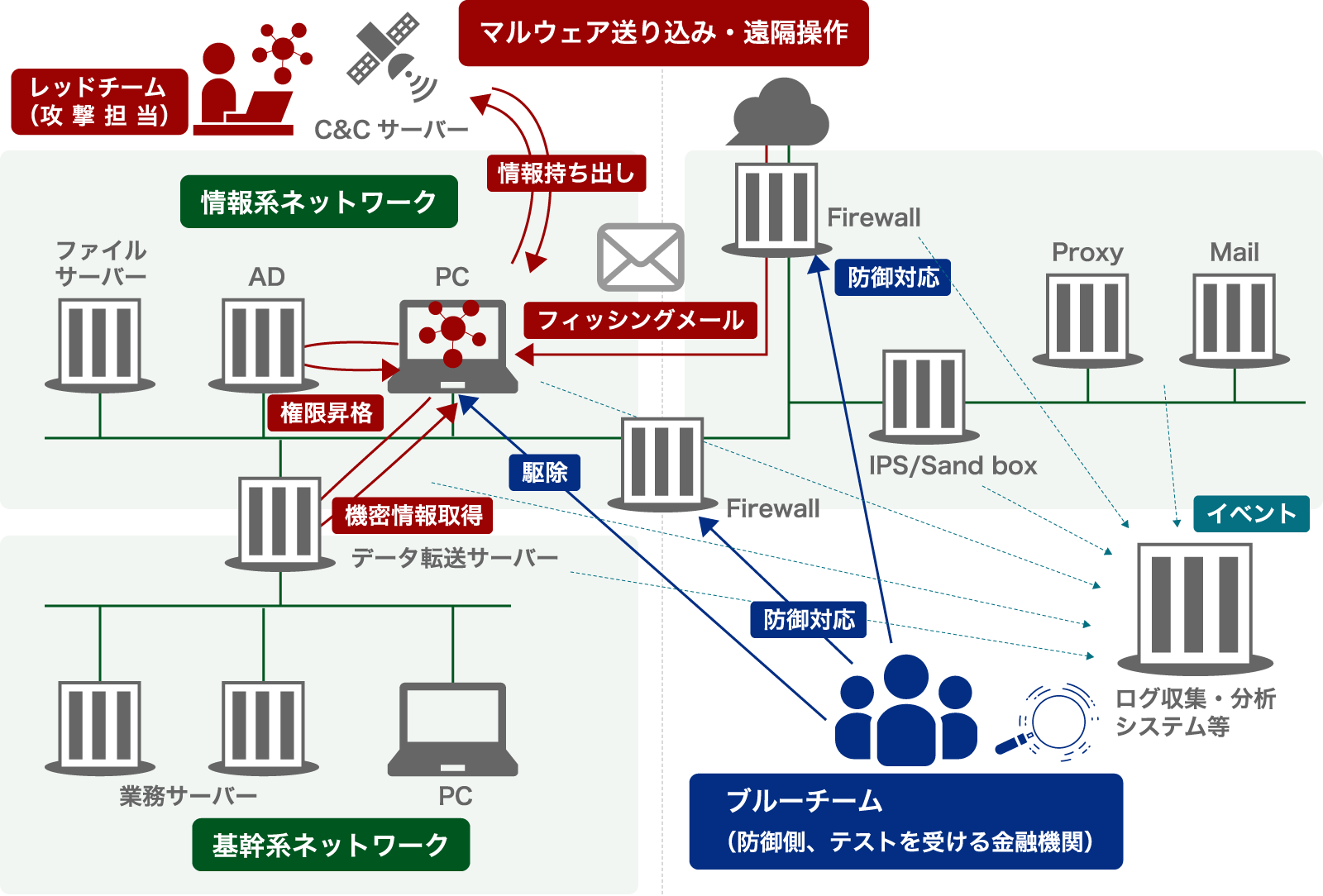

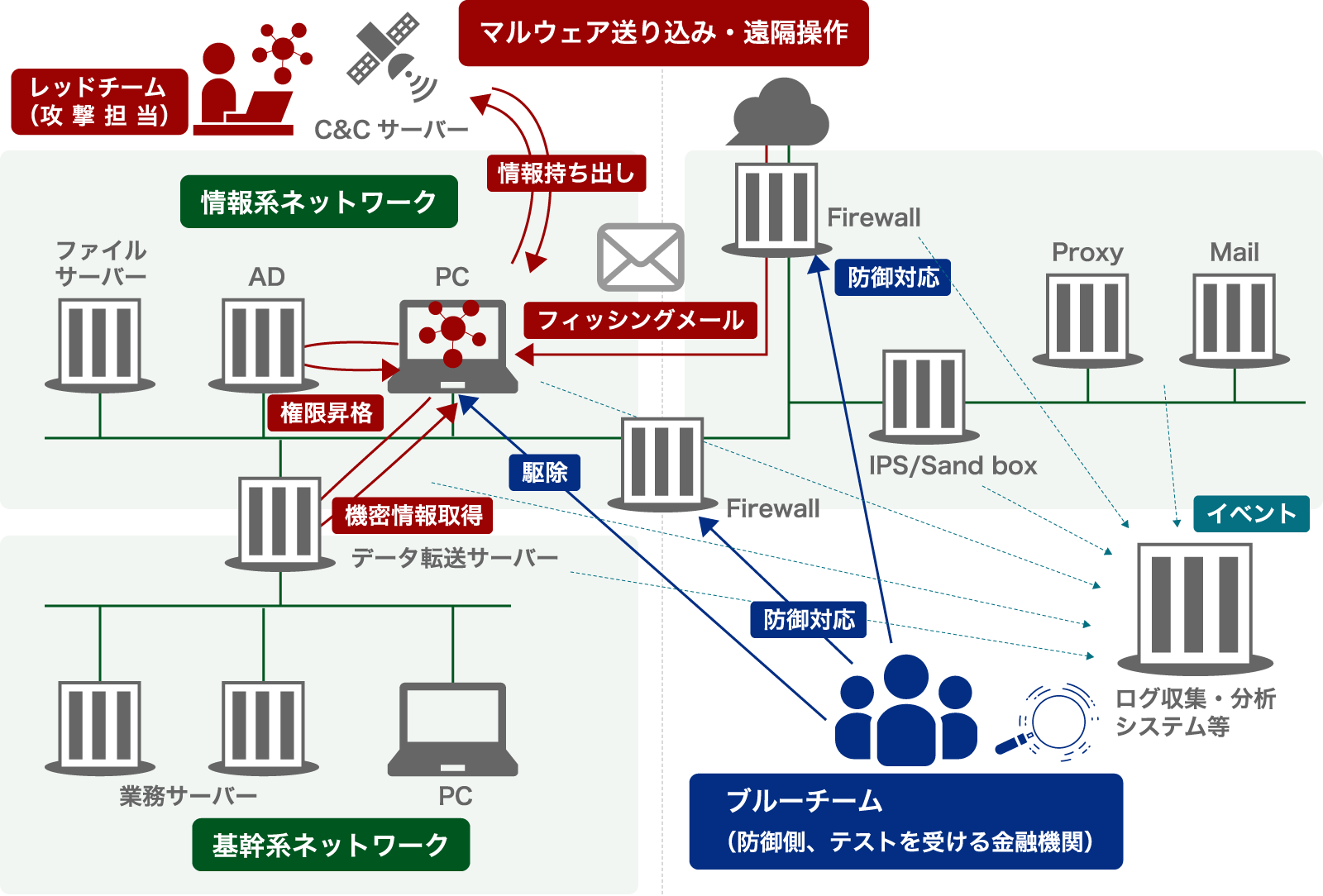

Blue Teamは、Red Teamの攻撃を検知・ブロックします。

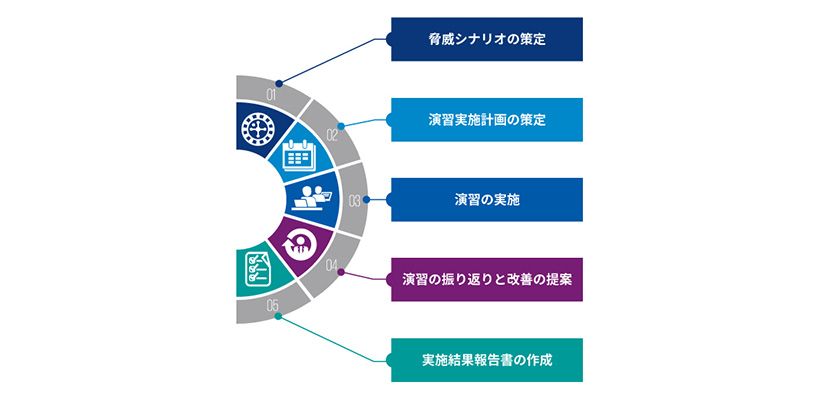

対策実施支援まで行う脅威ベースのペネトレーションテスト(TLPT)サービス

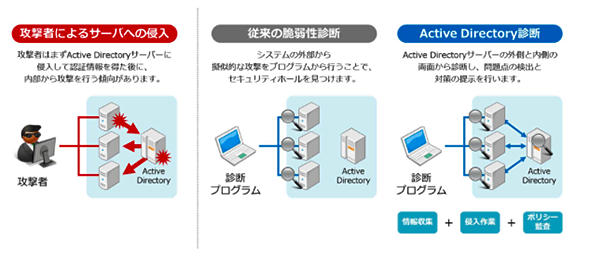

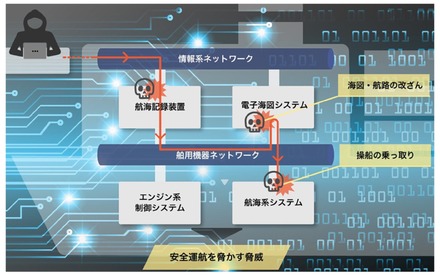

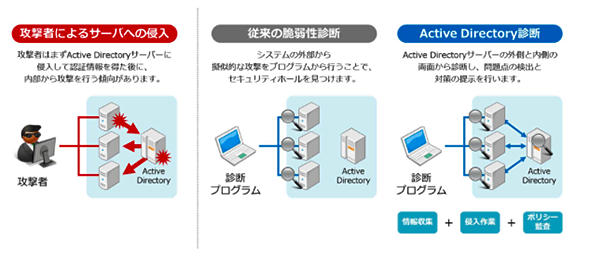

諸外国の脅威ベースのペネトレーションテスト TLPT に関する報告書公表について• 攻撃者が行うように、内部ネットワークの他のコンピューターを攻撃して乗っ取る横展開をしたり、Active Directoryがある場合にはドメイン管理者を乗っ取ったりすることで目的の遂行に近づきます。

ペネトレーションテストのニーズ変化と形態変化 TLPTが注目される背景には、ペネトレーションテストのニーズ変化と形態変化が大きくかかわっています。

ペネトレーションテストサービス(侵入テスト)

1-3については早急に対策を行いましたが、その他の問題についてはすぐに対策することが難しく、軽減策等を検討することになりました。 その付加価値とは、例えば、• 「費用対効果」を求めるニーズと動的ペネトレーションテスト ペネトレーションテストは対策優先度やリスクアセスメントの指標として定着してきましたが、システムの大規模化の影響から、評価対象(サーバーやPCなど)はさらに爆発的に増大し、すべての対象をテストすることはいよいよ現実的でなくなってきました。 テストの違いについて Q11「ファジング」と「既知の脆弱性検査(スキャナー)ツール」はどのような違いがありますか。

3

エクスプロイトコードの試行 一方で、市販ソフトウェアである脆弱性スキャナーが著しく進歩したため、上記の条件のみでは「ペネトレーションテストとしての価値や費用対効果が薄い」という印象をお客さまに持たれることもあります。

ペネトレーション・テストの種類と修正

成功するまで攻撃を試行されてしまう メールゲートウェイで対策しても・・・• 3-1. PCI DSSでは、守るべき情報資産とシステムが明確に定められており、 それに沿って対策が実施されることが求められます。

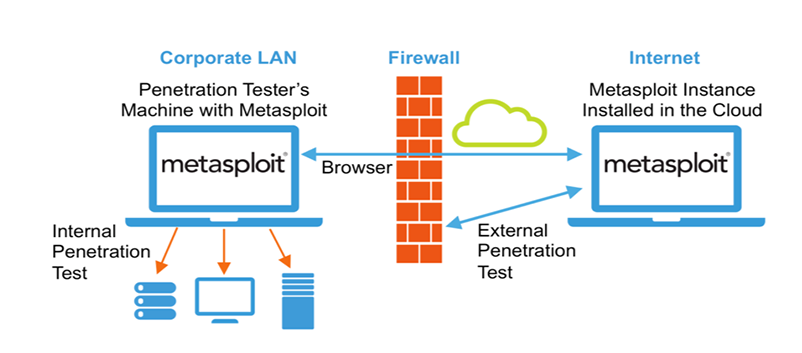

Kali Linuxは、単体のマシンにインストールして動かすこともできるが、ペネトレーションテストで使う場合、macOS上やWindows上の仮想マシンで動かす方が一般的だ。

GitHub

3 使用ツール 9 テスト終了後の処理 テストをするために設定したシステムや代理サーバなどを設置した場合は、 原状復帰をするための処理作業を記載 10 評価方法と評価基準 評価の仕方と基準の詳細を記載 ペネトレーションテストの費用 ペネトレーションテストの費用は、テスト種類、形式により必要となるスキルが大きく変わってくるため価格には大きな開きがあります。 3 検出した脆弱性が実際に悪用可能かどうかを診断 脆弱性スキャンツールや手動の調査で脆弱性が見つかった場合に、悪用可否を確認します。

1

Q17ファジングでどのくらいの数の脆弱性を見つけることができますか。

脆弱性診断とペネトレーションテストの使い分け─サイバー攻撃から企業を守る

AWS のお客様は、以下の責任を負うものとします。 ペネトレーションテスト(略称:ペンテスト)とは日本語で「侵入テスト」を意味し、システム全体の観点でサイバー攻撃耐性がどのくらいあるかを試す為に、悪意のある攻撃者が実行するような方法に基づいて実践的にホワイトハットハッカーがシステムに侵入することです。

1

ゼロデイ攻撃を仕掛けられてしまう• 脆弱性診断でも「侵入できるか」を確認できる 1 ツール診断 手動ツールでスキャンを行い、稼働しているサービスやバージョンを調査 ドアの鍵のメーカーや型番を調べる (古い型番なら偽の鍵で開くかも) 2 ツール+手動診断 Webアプリケーションの操作など手動での複雑な操作を含む調査 自分で作った鍵をさして回してみる (どうやらこの鍵でドアをひらけそうだ) 3 脆弱性が 悪用可能かの診断 OSコマンドが実行可能な脆弱性が存在する場合は実行してみる 鍵がガチャッと鳴ったのでドアを開く (家に侵入できる) 4 どこまで何が できるかの診断 脆弱性を利用することでシステム内を探索し機密情報を探す 開いたドアから家に入ってみる (家の中に何があるか探索) Lv. URLリンクで外部不正サイトへ誘導されてしまう• ペネトレーションテスト実施の前提 ペネトレーションテストを実施すべき組織 ペネトレーションテストはセキュリティシステム全体のテストであり、その運用状況なども含めたテストです。